なりすましを防ぐ

3つ目の「認証」とは、つなごうとしている外部システムや使おうとしている利用者が、本当につないでよい相手なのか、その正当性を検証する技術のことである。パソコンやスマートフォンでメールサービスやネット通販、ネットバンキングなどで、ユーザー名とパスワードを打ち込んで利用した経験のある人は多いだろう。それが認証である。

しかし、認証データ(ユーザー名やパスワードなど)が他人に知られてしまうと、不正利用されてしまう恐れがある。このため、金銭の移動を伴うサービスや機密情報を扱うサービスなどでは、暗号化技術と合わせて利用し、漏洩防止に細心の注意が払われている。また、本人確認を行う認証では、認証サービスを行う企業が発行した、公開鍵暗号を応用した「デジタル証明書」をパスワード代わりに使う。

最近では、マルウェアと呼ぶハッカーが作った悪意のあるソフトが知らない間に送りつけられ、どんなに複雑なパスワードを設定してサービスごとに使い分けても、キーボードの打鍵を記録して盗み出される可能性が出てきている。このため、顔や瞳、指紋など、一人ひとり異なる生体情報をパスワード代わりにする生体認証の重要性が高まっている。

接続機器や利用者ごとの権限制限と文書の正当性の保証

4つ目の「アクセス制御」とは、つながる機器や利用する人それぞれに権限を定め、利用できる機器の機能や見せるデータを制限する技術のことである。会社などでイントラネットを利用している人は、部署や役職などによって、閲覧できる情報に差がある場合があるだろう。これがアクセス制御である。

アクセス制御は、認証の発展版と呼べるものだ。ネットを使ったサービスの多用化で、重要性が高まっている技術である。認証では、"つなぐ""つながない"の二者択一で判断していたが、アクセス制御では利用者ごとに権限の差をつける。システム中のどの装置やデータ、プログラム、ファイルなどにアクセスできるのか、また読み込み、書き込み、新規作成、削除、プログラムの実行など、どのような操作ができるのか、キッチリと管理する。

5つ目の「電子署名」とは、デジタル文書の正当性を保証するために付けられる署名情報のことである。紙に書かれた文章に、サインや印を添えるのと同様のものである。文書を発行した人が本人であることを証明したり、改ざんがおこなわれていないことを証したりするために利用される。

ただし、デジタル文書は、紙の文書に比べて、簡単にコピーや改ざんができてしまう。このため、これを防ぐための工夫が施されている。「デジタル証明書」を併用して文書の作成者を証明したり、改ざん検出符号を仕込んでその文書が改ざんされていないことを保証したりする場合が多い。

IoT固有の課題を勘案して、5つの要素技術を実装

ここまで解説してきた5つの要素技術は、パソコンやスマートフォンといった従来のIT機器でも使われている。当然、IoT関連機器でもこれらの重要性は変わらない。

ただし、第1回の記事にて解説したように、IoT関連機器のセキュリティ対策では、従来のIT機器と以下の点で違いがある。「ハードやソフトが非力で、開発や部品に費やすコストの制限が厳しい」「利用者側でのセキュリティ対策を期待できない」「機器を開発する側も十分な知識がない可能性がある」「システムをアップデートする機能が確立されていない」「買い替えサイクルが長い」「セキュリティ対策は、すべてメーカーの責任と考えられている」「セキュリティ対策は、業界によってかなりの温度差がある」の7つである。

既存のIT機器に対する違いを勘案しながら、先に挙げたセキュリティ対策の5つの要素技術(図1参照)を、IoT関連機器やこれを利用したシステムに、どのような形で実装していくかが、セキュリティ技術を開発・提供する各社の腕の見せ所になる。ここからは、IoT向けセキュリティ技術の具体例を紹介したい。

チップレベルでのセキュリティ対策は極めて効果的

IoT関連機器に搭載する半導体チップを提供するメーカーは、機器に組み込む機能をなるべく多く1つのチップに集積し、機器中で扱うデータの機密性を高めようとしている。チップの中に組み込まれた回路内のデータを外部からサポートすることは難しいからだ。機能の1チップ化は、「耐ダンパー性の向上」という側面では、極めて効果的である。しかも、センサネットワークで使うチップやウェアラブル端末のようなIoT関連機器では、回路の小型化、低消費電力化も要求される。このため、機能の1チップ化というセキュリティ対策は、IoT関連機器向けチップの開発指針との整合性が高い。

機能を単純に1チップ化するだけではなく、セキュリティ強化に向けた機能の搭載や新たな回路構造の採用などで、さらに鉄壁の守りにする技術も数多く提案されている。例えば、SuicaやEdyカードなど近距離無線技術*2を採用した非接触型ICカード。こうしたカードの利用者は、セキュリティ対策を特に意識することなく、安心して利用している。これは、セキュリティチップと呼ばれる情報の不正な読み出しを防ぐ高度な機能を持ったチップが搭載されているからだ。どのような対策をしているのか、その一端を紹介する。

セキュリティチップでは、外部のシステムとデータを安全にやり取りするための「暗号化」に向けた最も重要なプログラムを、半導体の生産工程中で書き込むマスクROM*3に記録している。一度書き込んだデータを書き換えることはできない。ただし、アプリケーション向けのプログラムやデータは、提供するサービス内容に応じて、サービス事業者が書き分けなければならない。このため、書き換え可能なEEPROM*4に蓄積している。

ただし、コードやデータを書き込んだ段階で、鍵をかけて読み出せなくする機能の搭載、メモリ内のデータの暗号化、セキュリティ関連機能と通常アプリケーションを分離するファイアウォール機能のハードへの搭載など、「耐タンパー性の向上」に向けた何重もの対策が施されている。パソコンなど既存のIT機器でのセキュリティ対策は、ソフトを使ったモノが多い。これに対し、市場に出した後での対策が期待できないIoT関連機器向けでは、セキュリティチップで使われているようなハードでのセキュリティ技術がとても重要になる。

DNAの構造や指紋から学ぶ

パスポートなど政府系身分証明証などでは、さらに高いレベルのセキュリティ技術が要求される。しかも、10年、15年と長期間に渡って利用できる技術でなければならない。こうした要求に応える技術も実用化している。

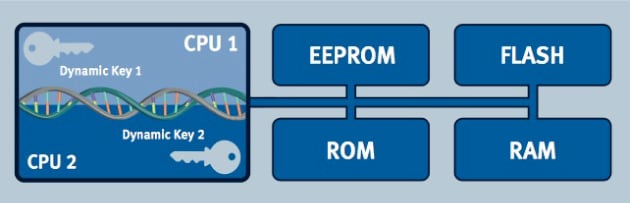

ドイツ最大の半導体メーカーであるインフィニオンテクノロジーズは、長期にわたって高レベルのセキュリティを維持する技術として、「Integrity Guard」と呼ぶ技術を開発し、実用化している(図3)。外部刺激から遺伝情報を守る、DNAの2重らせん構造から学んだ技術である。Integrity Guardでは、チップの内部に、2つのプロセッサコア*5を搭載。同じデータを同じアルゴリズムで処理する。そして、常にお互いの動作を比較しながら処理を進める。仮に外からハッカーの攻撃を受けた場合には、2つのコアのうち一方の処理に異常が発生し、処理内容に違いが生じる。このとき、直ちに阻止や機能停止を実行するのだ。

|

さらに、チップ内でデータを転送する時も、処理する時も、機密データは常に暗号化された状態を維持する。それまでのチップでは、暗号化状態でデータを保存するものの、チップ内で処理している間には復号化状態だった。しかも、プロセッサコア、メモリ、バス*6などチップ内部のそれぞれの部分は、違う鍵で暗号化されているという念の入れようである。

オランダの半導体メーカーであるNXPセミコンダクターは、「PUF(Physically Unclonable Function)」と呼ぶ技術を投入し、実用化している。PUFは、半導体チップの製造過程でチップ上に搭載したトランジスタの特性がばらつくことを逆手にとった技術である。個々の半導体チップが持つ"指紋"のような特性を利用している。

SRAMと呼ぶメモリの記憶素子は、それぞれを構成するトランジスタの特性の違いが影響して、電源投入時の状態が"0"もしくは"1"に一義的に決まる。そして、チップ内に集積した数多くのトランジスタそれぞれの特性がばらつくため、メモリ全体の状態は"0"と"1"がランダムに分布した状態になる。これがチップ固有の"指紋"になり、暗号化の鍵やメモリ保護のための鍵として利用できる。半導体は、技術が進歩するにつれ、トランジスタの特性ばらつきが顕著になる傾向がある。通常のチップ開発では悩みの種になる現象だが、ことセキュリティ対策の側面から見ると好ましい状況になる。