ネットワークの構成を工夫して、現実的なセキュリティの解を探る

現在提案されている耐量子計算機暗号は、インターネットにつながるあらゆるモノすべてに組み込めるような手軽な技術ではない。そもそも、現時点で使われている公開鍵暗号をベースにした数々のセキュリティ機能の組み込みでさえ、思うように組み込めていないのが現状だ。また、暗号はセキュリティを確保する上で重要な役割を果たす技術ではあるが、強い暗号を使いさえすれば万全の備えができるわけではない。

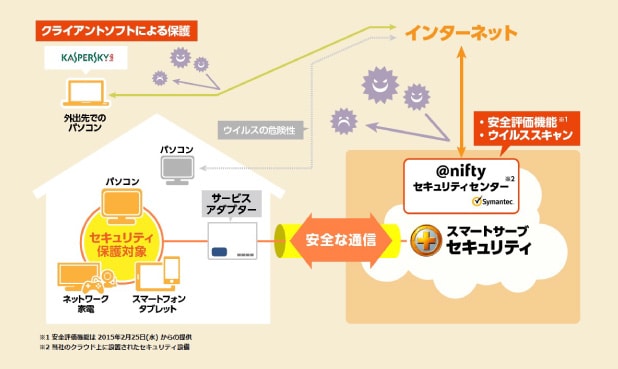

サイバー攻撃からシステムを守るには、負荷の大きな処理を高速で実行する必要がある。しかし、IoTシステムの末端に置かれる機器は、搭載されているハードやソフトが非力である。こうしたジレンマを解消するための提案が、ネットワークサービスの会社を中心に出されるようになってきた。インターネットにモノを接続する場合、一度セキュリティレベルの高い経路を経由し、負荷の大きなセキュリティ処理をクラウドサーバーが実行するというネットワークの構成を採るものだ。

例えばニフティでは、家庭でのIoTシステムの構築を想定したセキュリティサービスの提供を始めている(図4)。専用の無線LAN機能を持つアダプタを家庭に設置し、ホームネットワークは常にニフティのセキュリティセンターを経てインターネットにつながる構成にする。センターのサーバーで万全のセキュリティ対策をすることで、対策ソフトなどを導入できない機器も保護できるようになる。

今では、一般家庭や中小企業が利用するブロードバンドルーターにも、簡単なファイアウォール機能(セキュリティの一種)が備わるようになった。しかし、ファイアウォールでは、通信の発信元やアクセスしようとしているポートの種類だけをチェックして不審な通信を遮断している。これに対し、ニフティなどが提供しているサービスでは、「IPS(侵入防止システム)」や「UTM(統合脅威管理)」といった、より強固なセキュリティ対策を実現できる。これらは、通信データの内容を解析し、サイバー攻撃をきめ細かくチェックして、不審な通信を遮断する技術である。

|

サイバー攻撃されることを前提とするという発想

IoTシステムにつながる機器は雑多であり、そのシステム構成は複雑である。いくら万全のセキュリティ対策を採ろうとしても、どこに穴があるのか見えにくい状態になる。このため、完璧にリスクをなくすセキュリティ対策は極めて困難である。その一方で、電気・ガス・水道といったライフラインや、道路・鉄道など交通インフラ、そして工場の生産設備など、一時たりとも停止させたくないものが数多くインターネットにつながっている現状だ。

多少のリスクを残していたとしても、少なくとも機能停止や故障、誤動作といった致命的な障害を起こさないようにするためにはどうしたらよいのか。こうした現実的な観点から、完璧なセキュリティを確保するなどという夢のような目標は立てず、サイバー攻撃されたときの安全対策を合わせて施そうという動きが出てきている。

いたずらに夢を追わず、現実的な手段を模索

複雑なシステムの安全性向上を考える場合、「ISO/IECガイド51」と呼ぶ国際標準規格が参考にされる場合が多い。この規格は、プラントや発電所、工業機械、自動車や家電製品などの製品の安全を担保するためのさまざまな安全規格を体系化したものであり、"安全確保の憲法"と呼べる存在だ。

ISO/IECガイド51では、システムのセキュリティと安全を考える上での前提となる指針をいくつか示している。例えば、「絶対安全」と呼べるリスクが皆無になる状況など存在しないことを受け入れること、許容可能なリスクをキッチリと定義しておくこと、システムを設計する段階で安全保護策の優先順位を決めておくこと、解消できなかった残留リスクが事故につながらないようにユーザーに協力を要請すること、などである。過度の理想の追求を戒めた、びっくりするくらいに現実的な指針である。

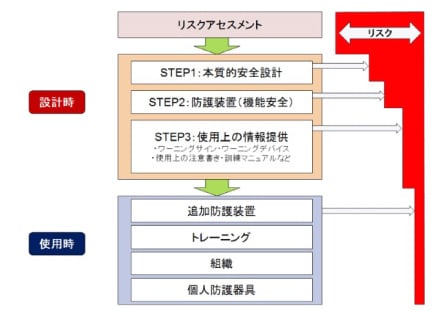

また、鉄道での踏切事故を無くすための考え方を例として挙げながら、以下のような3つのステップで、安全保護策を検討することを勧めている(図5)。第1ステップは「本質的安全」の設計である。ここでは、危険そのものを取り除くことを目指す。踏切事故の防止では、線路と道路を立体交差にするといった対策がこれに当たる。これまで行われてきたセキュリティ対策は、ほとんどがこの第1ステップに当たる。第2ステップは防護装置の取り付けなど「機能安全」の設計である。踏切や遮断機を取り付けた状態がこれに当たる。「機能安全」の詳細については後ほど触れる。第3ステップは「使用上の情報提供」である。危険な状態であることをユーザーに知らせ、自己防衛を促す。遮断機がない場所では、「踏切注意」といった看板を掲示することで、通行者の注意を喚起するのと同じだ。

|

「本質的安全」の設計ですべてのリスクを取り除くことができれば、それに越したことはない。しかし現実には、コストや環境の問題から「本質的安全」の設計を徹底できないことは多い。IoTシステムのセキュリティ対策では、機器のハードやソフトが非力といったハンディがあり、しかもシステムはとても複雑であることが「本質的安全」の徹底を妨げる。このため、「絶対安全」といった幻想だけを追い求めることはできず、第2ステップの「機能安全」の設計や第3ステップの「使用上の情報提供」が重要になってくる。