連載01

“非密”のテクノロジーを活かせ

Series Report

テレワークの生命線、VPNが大渋滞

リモートワーク体制への移行が本格化した各企業で、特に多く見られたシステム障害が「VPN(仮想私設網)*1渋滞」と呼ばれるものだ。

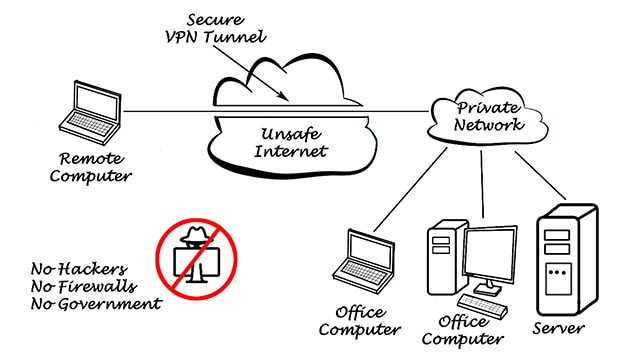

VPNとは、社外から社内ネットワークにアクセスする際のセキュリティを確保するために、多くの企業で利用されている仕組み。オープンなネットワークであるインターネットの中に、家の端末と会社のサーバーをつなぐ専用線を仮想的に作り出す技術である。多くの企業では、社内の業務アプリを使う場面に限らず、テレワーク勤務中は常時VPNを使うのが原則である。たとえ、クラウドサービス上で稼働するシステムなどを利用する際にも、まず一度本社にVPNで接続し、そこからインターネットに接続させているところが多い。

|

VPNを円滑に利用するためには、利用者の数と負荷に見合った回線の容量と処理能力を確保しておく必要がある。ところが、前述したように、全社員が一度に利用できるようなリソースはなく、すぐにリソースを増強することもできず、結果的にVPNの同時接続数が逼迫する事態が多発したのである。

テレワークへの入口もクラウドへ移行

こうした状況下で、簡単な設定ですぐに使えるあるネットワーク・サービスの注目度が高まった。リモート・デスクトップ・サービスである。

VPNの場合、ユーザーの通信を中継するVPN装置がオンプレミス(社内)にあり、必要なリソースを迅速・確実に確保することが難しい。ましてや、世界中で需要が急増している状況下では、ほぼ不可能だと言える。こうした状況下でも、リソースを増やせるのがリモート・デスクトップ・サービスである。

リモート・デスクトップ・サービスでは、使い始める際に、自宅のパソコンと社内のパソコンの両方に専用ソフトをインストールして設定しておく。こうすることで、ユーザーは各サービス専用のクラウドにアクセスするだけで、そこを経由して安全に社内のパソコンに接続できるようになる。つまり、VPNのように自社独自の専用線を確保するのではなく、社外と社内の間を出入りする際には警備会社のような役割を果たす社外システムを経由するようにする仕組みである。この方法ならば、社内に専用サーバーを導入する必要がないため、安価に社員の数に見合ったテレワーク環境を構築できる。

余裕綽々と思われた巨大データセンターも定員超過状態

現在のテレワークやウェブ会議サービスは、大規模なデータセンターに置かれた膨大な数のサーバーで処理を行うクラウドサービスとして提供されている。ところが、十分な処理能力を備えていると思われた巨大データセンターも、世界同時にユーザー数と利用頻度が急増したことで、保有するリソースが心もとない状態になった*2(図3)。

|

ただし、需要に応じたリソースのやり繰りがしやすい状態のクラウドサービス事業者と、そうではないところがあるようだ。やり繰りがしやすかった事業者の代表例が、アマゾン ウェブ サービス(AWS)である。AWSは、今回のような需要急増に耐えられるだけの処理能力の余裕を、平時から用意していたとコメントしている。しかし、余裕があった理由は、同サービスの利用者の属性の特徴にもあるようだ。

AWSのユーザーはベンチャーや中小企業から大企業まで広範であり、その業界も利用シーンも多様である。このため、コロナ禍によって、ユーザーの中にAWSを利用する業務が減った企業と、増えた企業の両方があった。例えば、航空会社やホテル、自動車メーカーなどでは、急激な需要の落ち込みがあり、その分業務システムとしてAWSを使う頻度が減った。その結果、データセンターの負荷の増減のバランスがとれ、テレワークでの増分をカバーできたとみられている。こうした、多様な要因が多重化することで統計的バランスが実現し、平準化される現象は「統計多重効果」と呼ばれている。

本来、利便性の高さとセキュリティにはトレードオフ関係がある

次に、ネットに最適化されていない生活行動や業務がセキュリティ面やプライバシー面でのリスクを抱えたことによる影響と、その対策を紹介する。

これまで現実世界で行われてきた会話や会議などが、コロナ禍によって、一斉にクラウドを介して行われ、情報流出の口が世界に向けて開かれた。音声・ビデオ通話アプリケーションの中でも、通話内容をエンド・ツー・エンドで暗号化している技術では、会話の送り手と受け手以外は、サービス提供側であっても暗号を解除できない。しかし、近年主流となったクラウド型の場合は、エンド・ツー・エンドの暗号化は利用できないことが多い。

例えば、多くのユーザーが利用しやすく、コロナ禍によって利用者が急増したZoomは、利用者が急増し始めた当初には、多くのセキュリティ上の脆弱性を抱えていた。iOSアプリのZoomを使用すると、Facebookに名前やWeb会議の際に使われたデータなどが送信されてしまったり、Windowsユーザーの認証情報が盗まれるリスクを指摘されたり、会議の情報が暗号化されないまま送られていたり、画面共有やチャットを通じて不快な画像や発言を挟み込む荒らし行為が可能だったり、といった脆弱性が残っていた*3。

これはZoomに限ったことではないが、利便性の高さとセキュリティの確保やプライバシーの保護はトレードオフの関係にある。両立させるためには高度な技術が必要であり、機能向上とセキュリティ対策やプライバシー保護は同時並行的に進めていく必要がある。

[ 脚注 ]

- *1

- VPN:Virtual Private Networkの略。

- *2

- 現時点では、クラウドサービスを提供している各社は、いずれもコロナ禍による利用量の増加に対応できているとしている。しかし、何度かクラウド側で障害が起きているのも確かだ。例えばMicrosoftのTeamsは、3月16日にヨーロッパで障害が発生した。またGoogleも3月26日と27日にクラウドのインフラ全般に障害が発生し、一部でサービスの利用ができなくなった。

- *3

- これらは現在では、すべて開発元による脆弱性への対応が行われている。